طیف وسیعی از روترهای دنیا توسط بدافزارهای جدید و غیرمعمول پیچیده مورد حمله قرار میگیرند

کارشناسان میگویند بدافزار ZuoRAT دنبال روترها میگردد

محققان روز سهشنبه گزارش دادند یک گروه هکری پیشرفته و غیر معمول تقریبا دو سال گذشته را صرف آلوده کردن طیف وسیعی از روترها در امریکای شمالی و اروپا کرده است. این گروه هکری از بدافزاری استفاده کرده که میتواند کنترل کامل دستگاههای متصل به روتر دارای سیستمعامل ویندوز، مکاواس و لینوکس به دست بگیرد.

تا کنون، محققان آزمایشگاه Black Lotus میگویند حداقل ۸۰ روتر آلوده به این بدافزار مخفی را شناسایی کردند. این روترها ساخت شرکتهای سیسکو، نتگیر، ایسوس و DayTek هستند. این تروجان از راه دور که ZuoRAT نام دارد؛ بخشی از یک کمپین هک گستردهتر است که حداقل از سه ماهه چهارم سال ۲۰۲۰ راهاندازی شده است و به فعال خود ادامه میدهد.

سطح بالایی از پیچیدگی

کشف این بدافزار سفارشی پیچیده که برای معماری MIPS نوشته شده است و میتواند روترهای خانگی و سازمانی را هدف قرار دهد و قابلیتهای وسیعی دارد؛ قابل توجه است.

توانایی این روتر، شمارش تمام دستگاههای متصل به یک روتر آلوده و جمعآوری جستوجوهای DNS و ترافیک شبکه ارسال و دریافت شده است؛ بدون اینکه شناسایی شود که نشاندهنده یک عامل تهدید بسیار پیچیده است.

محققان آزمایشگاه Black Lotus نوشتند: «در حالیکه به خطر انداختن روترهای SOHO به عنوان یک بردار دسترسی به شبکه LAN متصل به آنها، تکنیک جدیدی نیست اما به ندرت گزارش شده است.»

همینطور، گزارش شده است این بدافزار حملات سبک person-in-the-middle و ربایش DNS و HTTP را انجام میدهد که نادر بوده و باز اشاره به یک عملیات پیچیده و هدفمند دارد. کارشناسان میگویند احتمالا این کمپین توسط یک سازمان تحت حمایت دولت کشوری انجام شده است.

این کمپین حداقل شامل ۴ بدافزار است که سه مورد از انها از ابتدا توسط عامل تهدید نوشته شدهاند. اولیه قطعه، بدافزار ZuoRAT مبتنی برمعماری MIPS است که شباهت زیادی به بدافزار Mirai Internet of Things دارد و حملات DDoS آن که رکوردشکنی کردند از یادمان نمیروند و توانست برخی از خدمات اینترنتی را برای چندین روز فلج کند.

بیشتر بخوانید: آموزش فعال کردن فایروال داخلی مودم و روتر

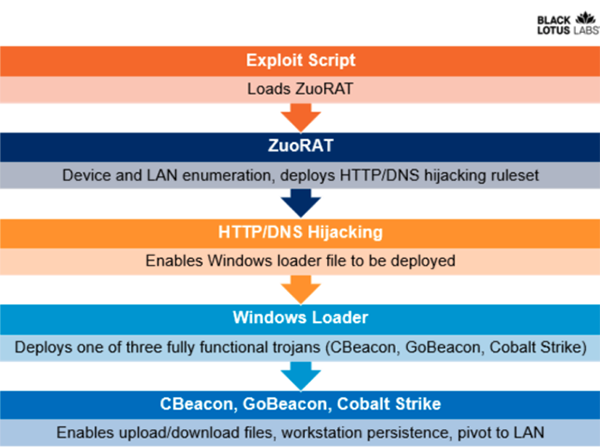

بدافزار ZuoRAT غالبا با بهرهبرداری از آسیبپذیریهای اصلاح نشده در دستگاههای SOHO و روترهای قدیمی نصب میشود. پس از نصب، ZuoRAT دستگاههای متصل به روتر را آلوده میکند. در گام بعدی، گروه هکری پشت پرده این بدافزار میتواند با ربودن DNS و HTTP، اقدام به نصب بدافزارهای دیگر روی دستگاههای متصل به روتر کند.

دو مورد از این بدافزارها، CBeacon و GoBeacon هستند که کاملا به طور سفارشی ساخته شدند. اولین مورد برای ویندوز و در زبان برنامهنویسی C++ و مورد دوم با زبان Go برای دستگاههای لینوکسی و مک او اس است. برای انعطافپذیری بیشتر، ZuoRAT میتواند دستگاههای متصل را با ابزار هک Cobalt Strike به طور گستردهای آلوده کند.

کارشناسان توصیه میکنند مردم روترهای خود را کاملا بهروز نگه داشته و تنظیمات امنیتی لازم را انجام دهند.