برای محافظت از شبکههای سازمانی و دیتاسنترهای محلی در برابر حملات و تهدیدات اینترنتی و سایبری به سختافزارهای فایروال نیاز داریم. شاید بتوان یک شبکه وایفای خانگی یا یک شبکه کوچک را با یک فایروال نرمافزاری تعبیه شده درون یک مودم و روتر محافظت کرد ولی قطعا وقتی صحبت از یک شبکه بزرگ با چند صد کامپیوتر و کارمند میشود؛ دیگر فایروالهای نرمافزاری جوابگو نیستند.

در شبکههای کامپیوتری که از تجهیزات سیسکو استفاده شده باشد؛ معمولا سختافزارهای فایروال ASA (سرنام Adaptive Security Appliances) سیسکو استفاده میشود که جزو بهترین و قویترین ابزارهای امنیتی برای سازمانها و مراکزداده هستند. سیسکو سالها است مدلها و سریهای متنوعی از سختافزارهای فایروال ASA خود را روانه بازار میکند ولی همگی در مبانی و نحوه نصب و پیکربندی، دستورات مشترکی دارند و از معماری و ساختار کلی یکسانی سود میبرند.

آموزش فایروال سیسکو و نحوه نصب، پیکربندی و مدیریت سرویسها و بخشهای مختلف آن، جزو مهمترین مهارتها و تخصصهای امنیت شبکه محسوب شده و برای سازمانها و شبکههای بزرگ یک نیاز ضروری است.

بسیاری از متخصصان امنیت شبکه یا مهندسان شبکه، پس از چندین سال کار با تجهیزات سیسکو و آموزش پیکربندی و مدیریت روترها و سوئیچهای این شرکت، به طور ناخواسته سراغ فایروالهای ASA سیسکو میروند و دوست دارند این تخصص را هم یاد گرفته و سطح مهارتهای خود را ارتقا ببخشند.

برای آموزش فایروال سیسکو نیاز است دانشجو یا کارآموز با مبانی شبکههای کامپیوتری و امنیت شبکهها آشنایی کامل داشته باشد و دورههای آموزشی مانند CCNA سیسکو یا CCNA Security سیسکو را گذرانده باشد. در فرادرس مجموعه کاملی از آموزشهای شبکه مناسب برای این دانشجویان ارائه شده است که در لینک زیر قابل دسترسی هستند:

فایروال در شبکه چیست؟

شاید برایتان سوال شود که اصولا چرا در یک شبکه به فایروال سختافزاری نیاز داریم؟ آیا وقتی یک روتر یا سوئیچ حرفهای سیسکو در شبکه نصب و استفاده میشود؛ چرا باید یک فایروال ASA سیسکو نیز نصب و پیکربندی شود؟

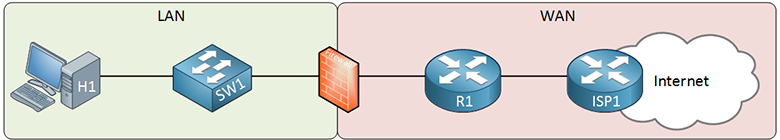

فایروال (Firewall) یا دیواره آتش، سختافزار یا ابزاری است که بین شبکه داخلی و اینترنت قرار گرفته و از تمام شبکه و تجهیزات متصل به آن در برابر حملات بیرونی، تهدیدات سایبری و نفوذ هکرها یا دسترسیهای غیرمجاز و غیرقانونی جلوگیری میکند.

فایروال همانند یک ناظر در شبکه است که ترافیک ورودی به شبکه یا زیرساخت فناوری اطلاعات یا مرکزداده را کاملا زیرنظر گرفته و بسته به بسته، محتواهای ورودی را چک و از آلوده نبودن آنها اطمینان حاصل میکند. همینطور، فایروال ترافیک خروجی از شبکه را نیز مورد بررسی و بازبینی قرار میدهد تا مطمئن شود اطلاعات حساس یا محرمانهای به بیرون از شبکه درز نمیکند یا یک دسترسی غیرمجاز شکل نگرفته است.

فایروالها میتوانند الگوهای حملات اینترنتی یا سایبری را تشخیص داده و به مقابله با آنها بپردازند. این ابزارها دارای سیستمهای تشخیص نفوذ هستند و هرگونه کد یا نرمافزار مخرب درون بستههای ترافیک شبکه را شناسایی و مسدود میکنند. همینطور، فایروالها میتوانند دسترسیها و مجوزها به منابع شبکه را کنترل و مدیریت کنند و تمام اتفاقات و رویدادهای روی شبکه را ثبت کرده و در صورت لزوم گزارش دهند.

فایروالهای نرمافزاری در لایه اپلیکیشن (Application Layer) از مدل شبکه OSI و TCP/IP کار میکنند ولی فایروالهای سختافزاری باید در لایههای زیرین و ابتدایی شبکه (لایه ۲ و ۳) و محل اتصال شبکه به اینترنت نصب شوند تا بتوانند هرگونه ورود و خروج بسته به شبکه را لاگ کرده و اجازه مسدودسازی یا عبور بسته را بدهند.

آشنایی با فایروال های ASA سیسکو

پیش از اینکه بخواهیم سراغ آموزش فایروال سیسکو برویم؛ بهتر است کمی با انواع تجهیزات فایروال این شرکت بیشتر آشنا شده و درباره ویژگیها و امکانات و قابلیتهای آنها، اطلاعات بیشتری کسب کنیم تا بدانیم چرا داریم یک فایروال سیسکو را در شبکه شرکت یا سازمان خودمان نصب میکنیم.

سیسکو سالها است که مشغول عرضه دستگاههای فایروال است. در ابتدا این سختافزارها تحت عنوان سری PIX روانه بازار شدند ولی از سال ۱۳۸۴ به این طرف، سیسکو تصمیم گرفت سختافزارهای فایروال خود را تحت نام ASA یا Adaptive Security Appliance روانه بازار کند و از آن سال تا کنون، دهها مدل از این فایروالها در اندازه و مشخصات مختلف عرضه شدند. لذا، سختافزارهای ASA مهمترین ابزارهای امنیتی غول دنیای شبکه محسوب میشوند و هر زمان صحبت از فایروال سیسکو میشود؛ همگان ناخودآگاه ذهنشان به یاد یک دستگاه ASA میافتد.

همانطور که گفتیم، دستگاههای ASA سیسکو در اندازه و شکل و مشخصات مختلفی عرضه شدند. مثلا Cisco ASA 5505 یا Cisco ASA 5510 و همینطور Cisco ASA 25-X و … تا Cisco ASA 5558-X که هریک برای دستهای از شبکهها و زیرساختهای فناوری اطلاعات و مرکزداده مناسب هستند.

اگر بخواهیم جزئیتر و دقیقتر بگوییم؛ هر فایروال ASA سیسکو در پشتیبانی از تعداد گرهها و کاربران، توان خروجی یا ظرفیت پذیرش ترافیک، حداکثر توان فایروال، حداکثر ظرفیت توان 3DES/AES VPN، پورتهای شبکه، پشتیبانی از ارتباطات همزمان، تعریف تعداد VLAN و ویژگیهای دیگر متفاوت هستند. بنابراین، اگر تصمیم به خرید یک فایروال سیسکو دارید؛ حتما باید یک مدل مطابق با نیاز شبکه سازمانی و در نظر گرفتن ظرفیتهای ایجاد شده در آینده، انتخاب و خریداری کنید.

هرچقدر شماره یک فایروال ASA پایینتر باشد؛ برای شبکههای کوچکتر و ضعیفتر مناسب است و درگاههای ارتباطی کمتری دارد. مثلا فایروال ASA 5510 برای شبکههای کوچک و شعبههای یک شرکت مناسب است ولی فایروال ASA 5550 کاملا مناسب یک شبکه کامپیوتری بزرگ است.

ویژگی های فایروال های ASA سیسکو

بسیاری از ویژگیها و قابلیتهایی که از یک فایروال استاندارد سراغ داریم؛ در فایروالهای سیسکو موجود بوده؛ به علاوه اینکه برخی امکانات را به صورت اختصاصی برای تجهیزات سازگار با این پلتفرم این شرکت ارائه میدهند.

مثلا، فایروالهای سیسکو دارای ویژگیهای پایهای مانند NAT و Packet Filtering و Stateful Filtering و Application Inspection هستند و از DHCP و VPN و پروتکلهای مسیریابی پشتیبانی میکنند. ضمن اینکه میتوانید سیستمهای احرازهویت AAA در پایگاه داده محلی و پروتکلهای HTTP برای ارتباطات داخلی، SSH و Telnet برای ترافیک داخلی و خارجی پیکربندی کنید.

پیکربندی آدرسهای IP، پیکربندی کامپیوترها و دستگاههای متصل به شبکه و اعمال لیستهای دسترسی به همراه پیکربندی پروتکلهای TCP/UDP از دیگر کارهایی است که میتوان در فایروال سیسکو انجام داد.

برای مدیریت و پیکربندی فایروالهای ASA سیسکو از نرمافزار Cisco ASA استفاده میشود که یک سیستمعامل نصب شده روی آنها است. این نرمافزار کاملا قابلیت سازگاری با دیگر سختافزارها و سیستمعاملهای شبکه سیسکو را دارد و همه ویژگیهای مورد نیاز مشتریان را فراهم میکند. نرمافزار ASA امکان ادغام VPN و IPS را فراهم میسازد و امکان تعریف دستگاههای فیزیکی و مجازی به شکلهای مختلف و برای ارتباطات یکپارچه را میدهد.

اگر بخواهیم ویژگیها نرمافزاری و سختافزاری یک فایروال سیسکو را اینجا فهرست کنیم؛ شاید چندین برابر این مقاله نیاز به توضیح باشد و قطعا از حوصله خوانندهها بیرون است ولی در دورههای آموزشی امنیت شبکه مانند دوره ویدئویی زیر، به طور کامل درباره مزایا و قابلیتهای فایروالهای سیسکو صحبت میشود:

آموزش فایروال سیسکو؛ مختص حرفهای ها یا تازه کارها؟

پرسشی که شاید در ذهن بسیاری از افراد تازهکار باشد؛ پیکربندی و آموزش فایروال سیسکو مختص افراد حرفهای است یا اینکه هر فردی میتواند سراغاش برود؟

در ابتدای مطلب گفتیم که داشتن حداقل دانش درباره شبکههای کامپیوتری و تجهیزات سیسکو برای شروع آموزش فایروال سیسکو لازم است ولی فایروالهای این شرکت یک ویژگی بسیار خوب دارند که خبری خوش برای افراد مبتدی و کم تجربه است.

نکتهای که باید بدانید؛ پیکربندی یک فایروال بسیار قدرتمند سیسکو مانند مدل ASA 5550 با پیکربندی مدل ساده و ضعیفی مانند Cisco ASA 5505 یا Cisco ASA 5510 مشابه است و تفاوت زیادی با یکدیگر ندارند. تمام فایروالهای سری ASA5500 سیسکو دارای دستورات و ساختار نرمافزاری و سختافزاری یکسانی هستند و یک روش برای نصب و پیکربندی و مدیریت دارند. بنابراین، کافی است اصول کلی کار با یک فایروال سیسکو را یاد بگیرید تا بتوانید هر دستگاه فایروال دیگر سیسکو در هر شبکه و سازمانی را پیکربندی کنید.

برای شروع سعی کنید یک فایروال ساده مانند Cisco ASA 5505 را نصب و پیکربندی کنید و وقتی به اصول حاکم بر آن کاملا تسلط پیدا کردید؛ سراغ پیکربندی فایروالهای بزرگتر بروید و نگران دسترسیها و مجوزهای اضافی یا درگاهها و رابطهای فیزیکی بیشتر آن نباشید.

آموزش گام به گام فایروال سیسکو

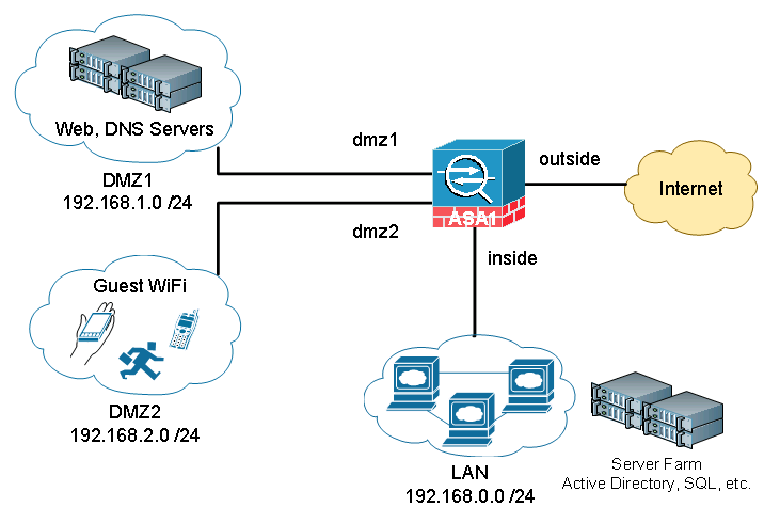

همیشه برای شروع پیکربندی یک فایروال ASA، یک سناریو و چکلیستی از کارها داشته باشید. مثلا، با تعریف آدرس IP و هاست و رمزعبور فایروال شروع کنید و بعد دسترسیهای غیرمجاز یا گزارشگیریهای ناشناس را غیرفعال کنید. در گام بعدی، معمولا سراغ پیکربندی آدرسهای IP درگاهها و VLAN رفته و اینترفیسهای ورودی (Inside) و خروجی (Outside) را تنظیم میکنیم.

همینطور، میتوانید ادامه داده و پروتکلهای مسیریابی فایروال را تنظیم کرده یا NAT را برای شبکه داخلی و خصوصی سازمان راهاندازی کنید. در مرحله بعدی، میتوانید لیستهای دسترسی برای ترافیک ورودی و خروجی را اعمال یا فرمت گزارشگیریها را تعریف کنید.

پس، ابتدا و پیش از هر کاری، یک سناریو و چکلیست از کارهایی که باید انجام شود؛ تهیه کنید و بعد سراغ فایروال سیسکو بروید.

اولین دستوری که همیشه برای شروع پیکربندی فایروال ASA سیسکو استفاده میشود؛ پاک کردن حافظه فایروال از تنظیمات و پیکربندیهای قبلی با دستور «write erase» است. معمولا، ایده خوبی است که تنظیمات فایروال سیسکو را به حالت کارخانه و کاملا پاک شده ببرید و همهچیز را از ابتدا شروع کنید. پس، در ترمینال خط فرمان دستور زیر را وارد کنید:

ciscoasa(config)# write erase Erase configuration in flash memory? [confirm] [OK] ciscoasa(config)# reload System config has been modified. Save? [Y]es/[N]o: N Proceed with reload? [confirm] ciscoasa(config)# *** *** — START GRACEFUL SHUTDOWN — Shutting down isakmp Shutting down webvpn Shutting down File system *** *** — SHUTDOWN NOW — Process shutdown finished Rebooting…..

فراموش نکنید که پیکربندی فعلی را روی فایروال ASA سیسکو ذخیره نکنید وگرنه دوباره باید دستورات بالا را اجرا نمایید. پس از آن، بهتر است یک بار فایروال سیسکو ریستارت شود تا تنظیمات و پیکربندیهای قبلی به طور کامل پاک شده و به حالت تنظیمات کارخانه رفته باشد.

در گام بعدی، باید یک پسورد برای حالت enable و حساب کاربری Priviledge تعریف کنیم. پس از آن میتوانیم به ترتیب شروع به تعریف کاربران کرده و دسترسیهای لازم را به هریک از یوزرها بدهیم. نکتهای که باید توجه شود؛ پسورد پیشفرض حالت enable برابر با cisco است:

Ciscoasa> enable Password: cisco ciscoasa# configure terminal ciscoasa(config)# ***************************** NOTICE ***************************** Help to improve the ASA platform by enabling anonymous reporting, which allows Cisco to securely receive minimal error and health information from the device. To learn more about this feature, please visit: http://www.cisco.com/go/smartcall Would you like to enable anonymous error reporting to help improve the product? [Y]es, [N]o, [A]sk later: N In the future, if you would like to enable this feature, issue the command “call-home reporting anonymous”. Please remember to save your configuration. At this point we need to note that when starting off with the factory default configuration, as soon as we enter the ‘configure terminal’ command, the system will ask if we would like to enable Cisco’s call-home reporting feature. We declined the offer and continued with our setup: ciscoasa(config)# hostname ASA5505 ASA5505(config)# enable password firewall.cx ASA5505(config)# username admin password s1jw$528ds2 privilege 15

در دستورات بالا، با تنظیمات پیشفرض کارخانه فایروالهای سیسکو پیش میرویم ولی هنگامی که دستور configure terminal را وارد کردید؛ حتما پیشنهاد سیسکو مبنی بر گزارش به این شرکت را رد کنید تا بتوانید تنظیمات اولیه فایروال را ادامه بدهید. با دستور privilege 15 به فایروال میگوییم که به این حساب کاربری یک دسترسی کامل برای همه تنظیمات و پیکربندیها بدهد.

حالا تصور کنید میخواهید طبق سناریو خود، آدرس IP هریک از درگاهها یا اینترفیسهای فایروال را پیکربندی کنید. در اینجا نیاز داریم که برای هر اینترفیس Inside و Outside یک VLAN تعریف کنیم و بعد آدرس IP را تخصیص دهیم. در این مرحله، روال کار در برخی فایروالهای ASA متفاوت است ولی معمولا کاربران حرفهای سعی میکنند حتی در فایروالهای ساده سیسکو نیز از VLAN برای هریک از ورودیها و خروجیها استفاده کنند:

ASA5505(config)# interface vlan 1 ASA5505(config)# description Private-Interface ASA5505(config-if)# ip address 10.71.0.1 255.255.255.0 ASA5505(config-if)# no shutdown ! ASA5505(config)# interface vlan 2 ASA5505(config)# description Public-Interface ASA5505(config-if)# ip address 192.168.3.50 255.255.255.0 ASA5505(config-if)# no shutdown ! ASA5505(config)# interface ethernet 0/0 ASA5505(config-if)# switchport access vlan 2 ASA5505(config-if)# no shutdown

برای درگاه یا اینترفیس عمومی شبکه که از سرور DHCP یک آدرس IP میگیرد؛ دستورات پیکربندی زیر را اجرا کنید:

ASA5505(config)# interface vlan 2 ASA5505(config)# description Public-Interface ASA5505(config-if)# ip address dhcp setroute ASA5505(config-if)# no shutdown

به همین صورت میتوانید پیش بروید و طبق سناریو، پیکربندیهای دیگر شبکه از جمله ارتباط دادن VLAN1 و VLAN2 به آدرسهای فیزیکی و پیکربندی اینترفیسهای eth0/1 تا eth0/7 را انجام دهید.

یکی از مراحل اساسی در پیکربندی یک فایروال ASA سیسکو، پیکربندی مسیر پیشفرض و مسیرهای استاتیک است. اگر این دو بخش را انجام ندهید؛ فایروال نمیداند ترافیک شبکه داخلی را باید به کدام مسیر خروجی هدایت کند:

ASA5505(config)# route outside 0.0.0.0 0.0.0.0 192.168.3.1

اگر قبلا از دستور ip address dhcp setroute برای VLAN2 استفاده کردهاید؛ دیگر نیازی به اجرای دستور پیکربندی مسیر پیشفرض ندارید و دستورات زیر را برای اطمینان از اتصال مسیر پیشفرض خروجی اجرا میکنیم:

ASA5505(config)# ping 192.168.3.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.3.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

اگر در فایروال چندین VLAN تعریف کردید؛ باید مطمئن شوید که فایروال مسیرهای استاتیکی برای دسترسی به آنها دارد. این دسترسی در سوئیچ لایه سه یا روترهای داخلی شبکه صورت میگیرد:

ASA5505(config)# route outside 10.75.0.0 0.0.0.0 10.71.0.100 ASA5505(config)# route outside 10.76.0.0 0.0.0.0 10.71.0.100

در دستورات بالا، آدرس آیپیهای ۱۰.۷۵.۰.۰ و ۱۰.۷۶.۰.۰ گیتویهای دسترسی به شبکههای داخلی هستند که باید به اینترنت هم وصل باشند.

آن چیزی که در بالا گفتیم، دستورات ساده و ابتدایی پیکربندی یک فایروال سیسکو هستند ولی این سختافزارها، دریای بیکرانی از تنظیمات و حالتهای پیکربندی دارند و اگر علاقهمند هستید مهارت پیکربندی یک فایروال سیسکو را کامل یاد بگیرید؛ پیشنهاد میکنیم آموزش رایگان و تصویری و گام به گام فرادرس را در لینک زیر مطالعه کنید: